Hoy vamos a hablar de los exploits. Pero, ¿qué es un exploit? El corrector del ordenador se empeña en corregirme como expolio, ¡pues no anda tan desencaminado! Los exploits son las técnicas que utilizan los piratas informáticos para obtener acceso y control de los ordenadores. Los errores comunes y las vulnerabilidades que se encuentran en el software (¡legal y legítimo además!), se pueden aprovechar como exploits para robar datos, secuestrar archivos para pedir un rescate, realizar vigilancia/espionaje o simplemente para contaminar con malware la máquina. Vamos, que según como lo veamos son un expolio, robo o espionaje gracias a la explotación de errores de programación en nuestro software.

La combinación malware y exploit es letal para la seguridad

Por lo tanto tener bajo control y seguro un ordenador no solo depende de supervisar lo que llega de internet y abrimos como archivos adjuntos, emails, archivos en USBs. También el software que usamos en el día a día es un foco de infección gracias a sus vulnerabilidades de programación. Estos programas, algunos tan comunes como Office o las aplicaciones de Adobe no son maliciosos, pero pueden ser explotados por los piratas informáticos para que realicen funciones que no les son propias. Un exploit se convierte así en la mayor garantía de éxito para el hacker que quiera infectar un ordenador o red.

Las soluciones de protección convencionales son inútiles

La complejidad del asunto crece porque las soluciones de seguridad están diseñadas para identificar malware y software malicioso. Pero no para detectar si el software legítimo actúa con normalidad. Por ello la mayor parte de estos exploits son entradas secretas que garantizan el despliegue del malware en un ordenador sin ser detectados por los antivirus y otras soluciones. Por si fuera poco los exploits no son estáticos, sino que aparecen y desaparecen según avanza el software que los padece. Una versión puede enmendar un fallo de código susceptible de exploit, pero a la vez tener un nuevo punto débil que los hackers encontrarán tarde o temprano.

Sophos lleva la delantera en protección anti exploits

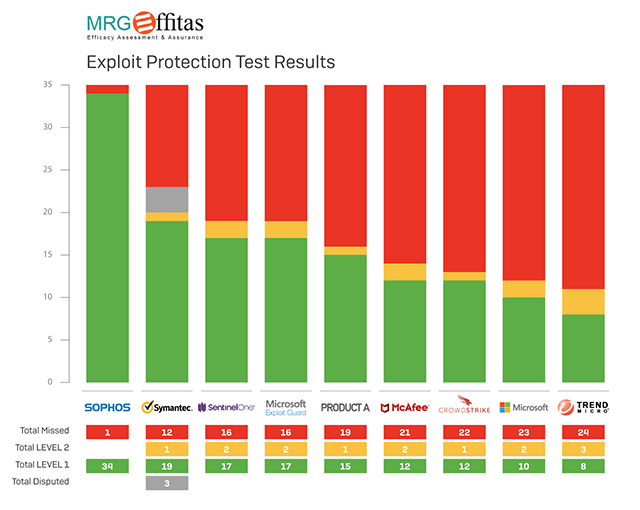

La lucha contra los exploits demanda como vemos una profunda labor de investigación y desarrollo que logre soluciones de seguridad capaces de predecir y detectar fallos explotables en las aplicaciones. En este sentido, y para medir la efectividad de las aplicaciones que luchan contra los exploits MRG Effitas ha logrado desarrollar escenarios de prueba de exploits confiables y repetibles, gracias a los cuales recientemente ha lanzado el informe «Exploit and Post-Exploit Protection Test«. En este informe se comparan las capacidades de detención de exploits de nueve productos Endpoint diferentes.

Sophos superó con creces a otros proveedores al detener exploits: el nivel 1 significa que el producto bloqueó el exploit. El nivel 2 significa que el exploit no fue detenido pero el ataque se detuvo a través de otros métodos. Sophos bloqueó 34 de los 35 exploits probados, mientras que el siguiente puntaje más alto fue 22 de 35. De hecho, la mayoría de los proveedores no pudieron ni detener la mitad de los exploits que Sophos sí pudo. Desde Metafrase recomendamos Sophos como solución Endpoint porque su avanzado sistema de detección y aprendizaje Deep Learning la convierten en líder en protección antiexploits, antimalware y antiransomware. Ahí fuera hay muchos peligros, pero por lo menos podemos neutralizarlos en un 99% con Sophos. Las cifras no engañan.