RedAlert, también llamado N13V, encripta los servidores de Windows y Linux

Recientemente ha aparecido un nuevo ransomware, llamado RedAlert, o N13V, encripta servidores VMWare ESXi tanto de Windows como de Linux en ataques a redes corporativas.

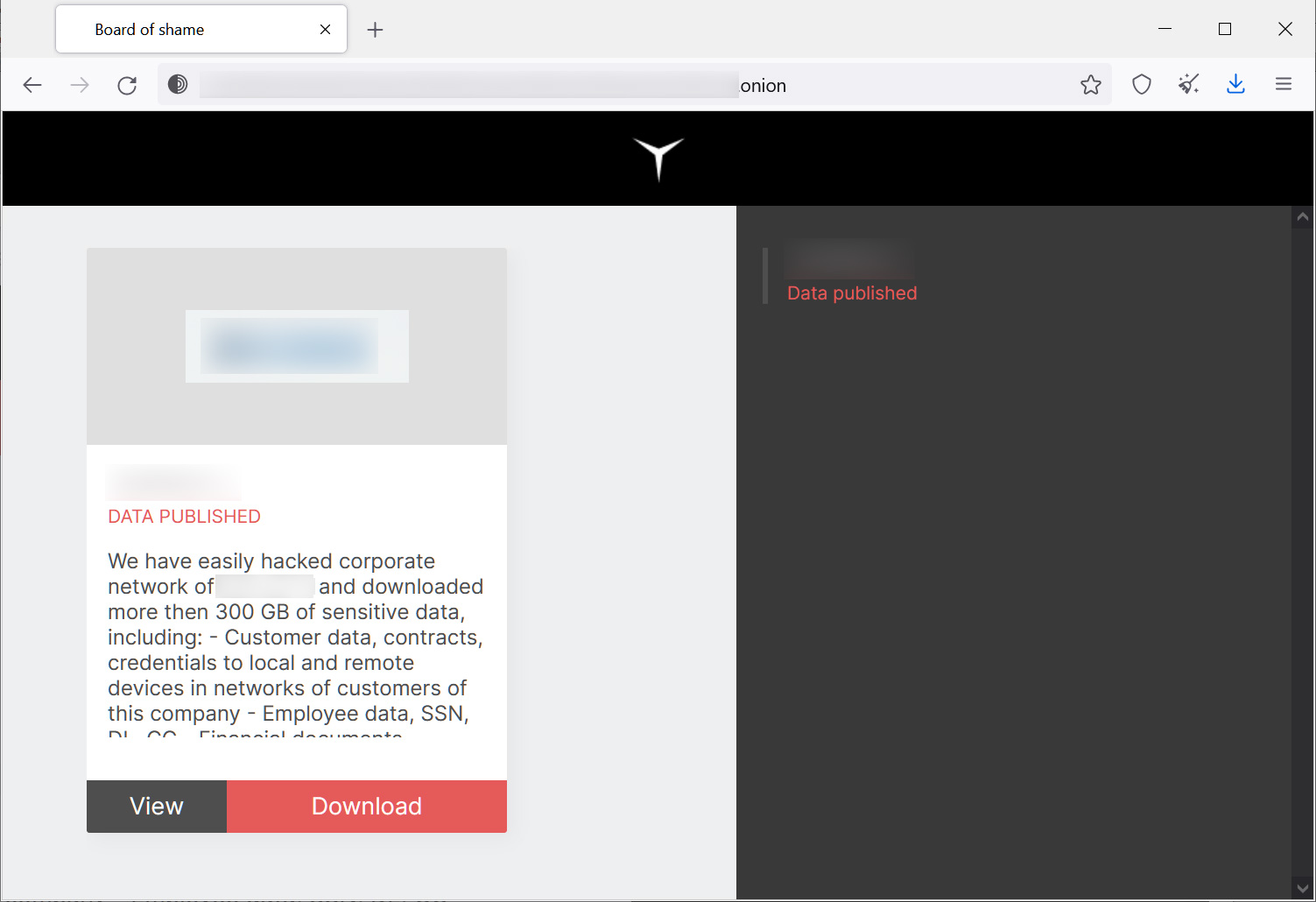

La nueva operación fue descubierta por el equipo «MalwareHunterTeam», que tuiteó varias imágenes del sitio de fuga de datos de la banda.

El ransomware se ha denominado Alerta Roja, en inglés ‘RedAlert’ basándose en una cadena utilizada en la nota de rescate. Sin embargo, a partir de un encriptador de Linux obtenido por BleepingComputer, los autores de la amenaza llaman a su operación ‘N13V’ de manera interna.

El encriptador de Linux está creado para atacar servidores VMware ESXi, con opciones de línea de comandos que permiten a los ciberatacantes apagar cualquier máquina virtual en funcionamiento antes de cifrar los archivos.

La lista completa de opciones de línea de comandos se puede ver a continuación.

Cuando se ejecuta el ransomware con el argumento «-w», el encriptador de Linux cerrará todas las máquinas virtuales VMware ESXi en ejecución utilizando el siguiente comando esxcli:

esxcli --formatter=csv --format-param=fields=="WorldID,DisplayName" vm process list | tail -n +2 | awk -F $',' '{system("esxcli vm process kill --type=force --world-id=" $1)}'

Al cifrar los archivos, el ransomware utiliza el algoritmo de cifrado de clave pública NTRUEncrypt, que admite varios «conjuntos de parámetros» ofreciendo diferentes niveles de seguridad.

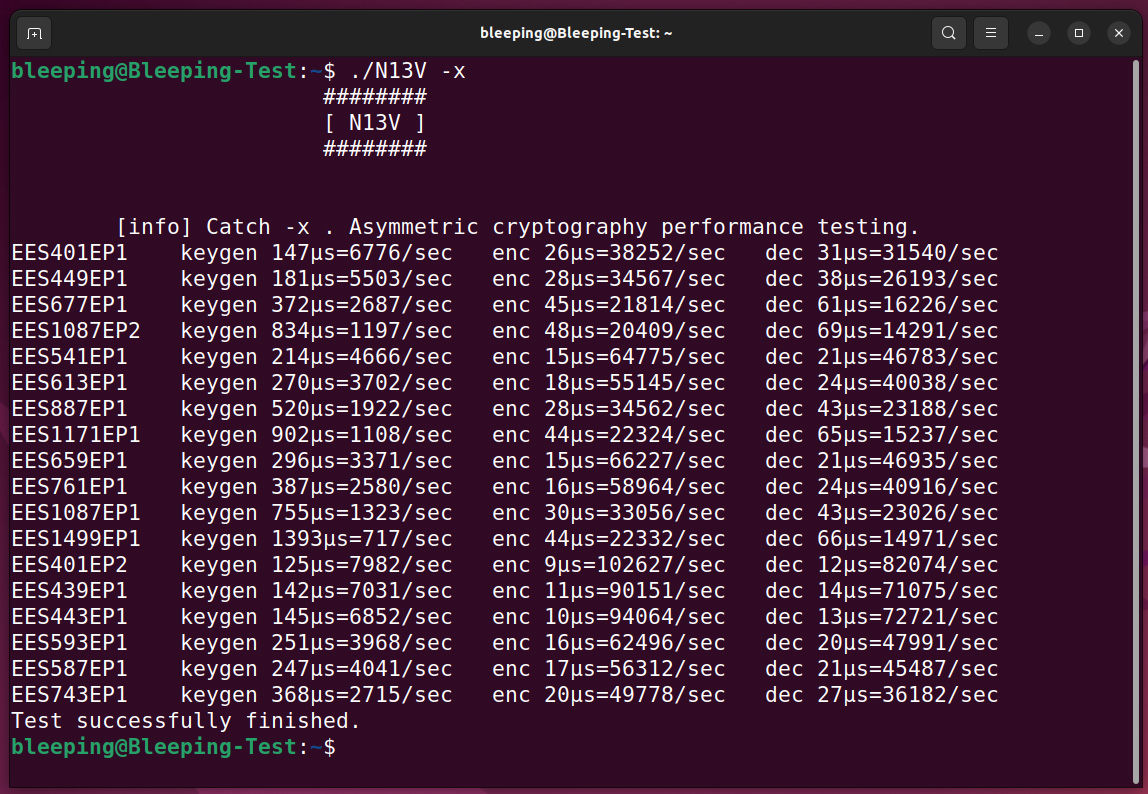

Una característica interesante de RedAlert/N13V es la opción de línea de comandos «-x» que realiza «pruebas de rendimiento de criptografía asimétrica» utilizando estos diferentes conjuntos de parámetros NTRUEncrypt. Sin embargo, no está claro si hay una forma de forzar un conjunto de parámetros concreto al cifrar y/o si el ransomware seleccionará uno más eficiente.

El único otro ransomware conocido hasta ahora que utiliza este algoritmo de cifrado es FiveHands.

Al cifrar los archivos, el ransomware sólo se dirige a los archivos asociados a las máquinas virtuales VMware ESXi, incluidos los archivos de registro, los archivos de intercambio, los discos virtuales y los archivos de memoria, como se indica a continuación.

.log

.vmdk

.vmem

.vswp

.vmsn

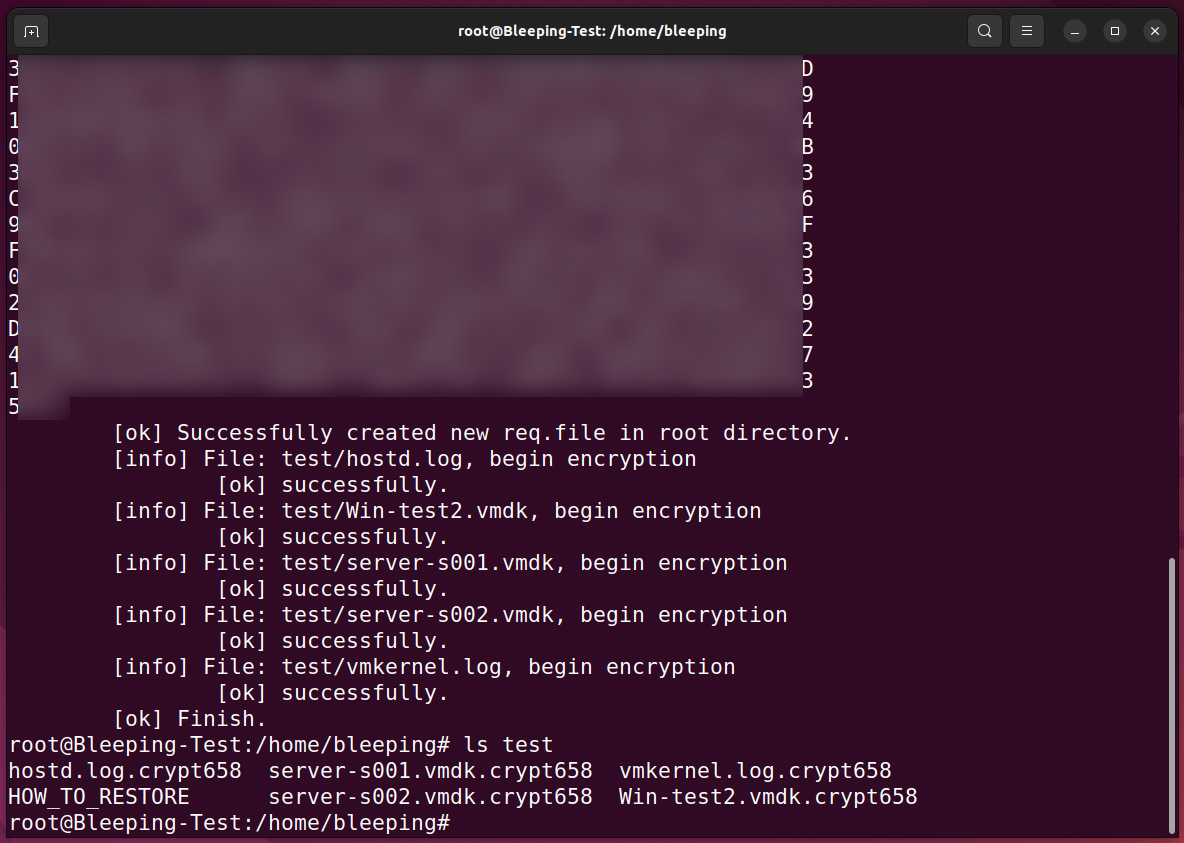

En la muestra analizada por BleepingComputer, el ransomware encriptaba estos tipos de archivos y añadía la extensión .crypt[number] a los nombres de los archivos encriptados.

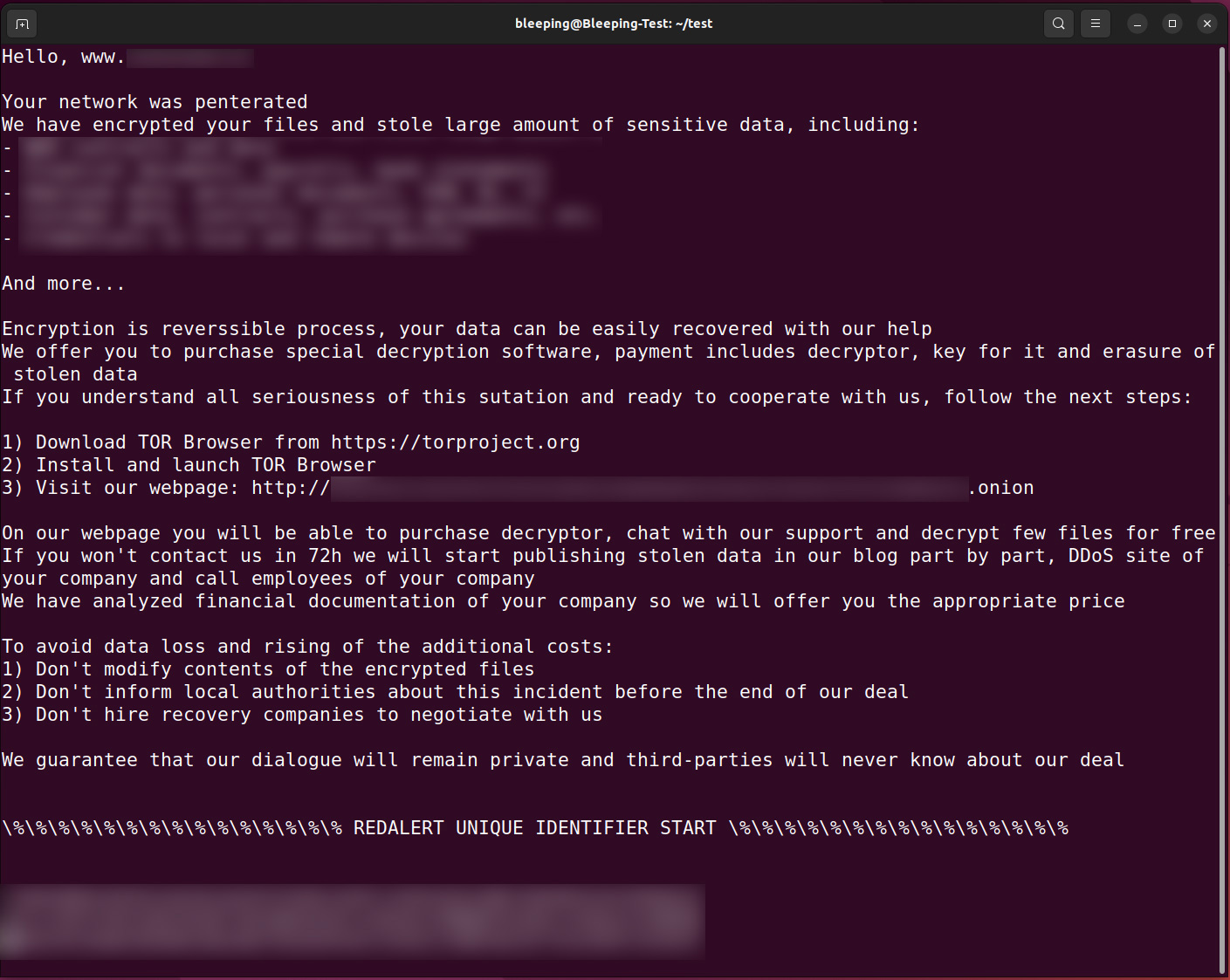

En cada carpeta, el ransomware también creará una nota de rescate personalizada llamada HOW_TO_RESTORE, que contiene una descripción de los datos robados y un enlace a un sitio único de pago de rescate TOR para la víctima.

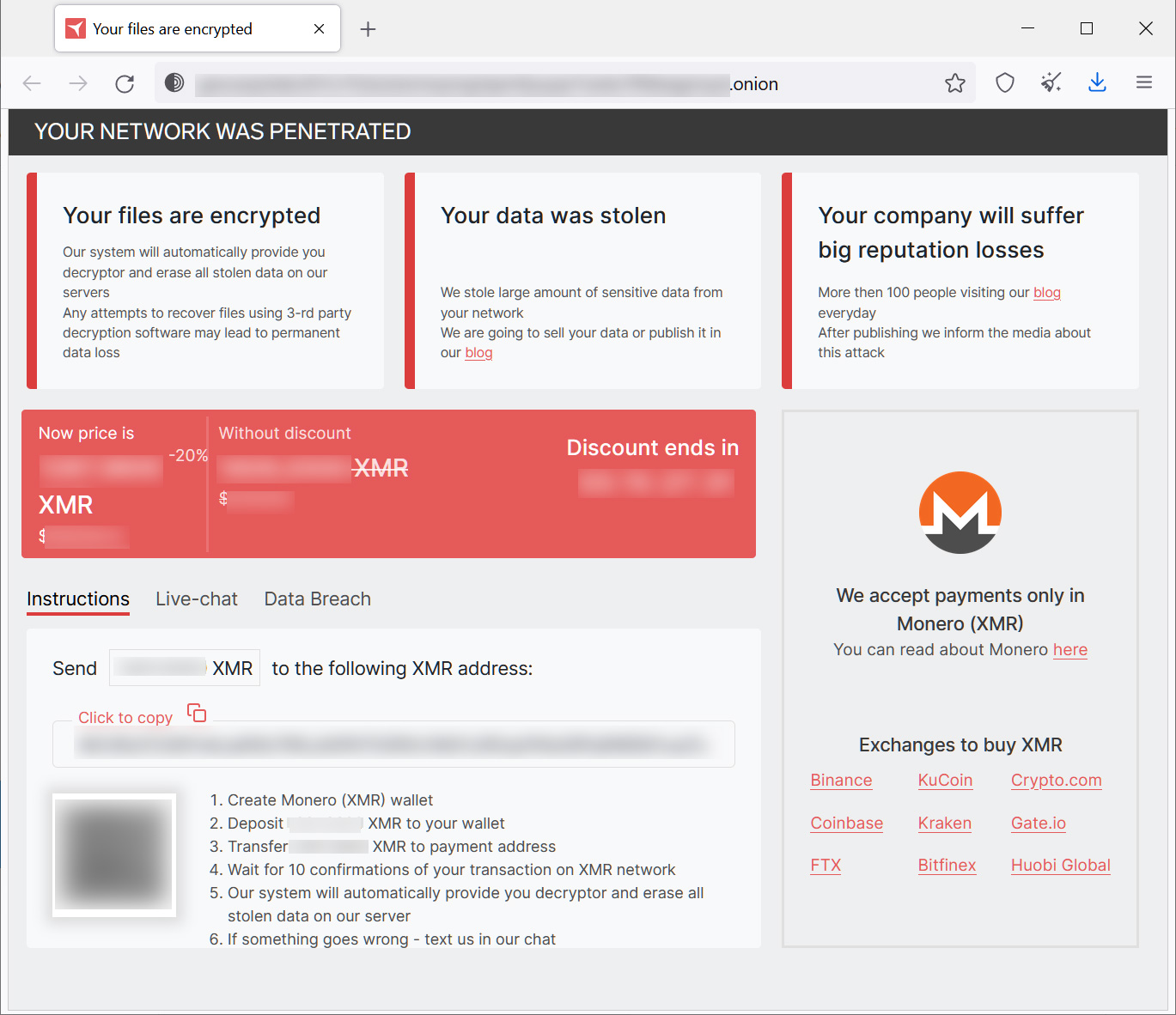

El sitio de pago Tor es similar a otros sitios de operación de ransomware, ya que muestra la demanda de rescate y proporciona una forma de negociar con los actores de la amenaza.

Sin embargo, RedAlert/N13V sólo acepta la criptomoneda Monero para el pago, que no se vende comúnmente en los intercambios de criptomonedas de Estados Unidos porque es una moneda de privacidad.

Aunque sólo se ha encontrado un descifrador de Linux, el sitio de pago tiene elementos ocultos que muestran que también existen descifradores de Windows.

Como casi todas las nuevas operaciones de ransomware dirigidas a empresas, RedAlert lleva a cabo ataques de doble extorsión, es decir, cuando se roban los datos y luego se despliega el ransomware para cifrar los dispositivos.

Esta táctica proporciona dos métodos de extorsión, lo que permite a los actores de la amenaza no sólo exigir un rescate para recibir un descifrador, sino también exigirlo para evitar la filtración de los datos robados.

Las cuantías de los rescates son de más de 1.300 millones de XMR (Criptomonedas Monero), lo que equivale a unos 200.000 dólares norteamericanos.

Cuando una víctima no paga el rescate, en un plazo de 72 horas la banda RedAlert publica los datos robados en su sitio de filtración de datos que cualquiera puede descargar, y además, empiezas a hacer ataques DDoS contra los sitios web de la empresa víctima.

Actualmente, el sitio de fuga de datos de RedAlert sólo contiene los datos de una organización, lo que indica que la operación es muy nueva.

Aunque no ha habido mucha actividad con la nueva operación de ransomware N13V/RedAlert, es algo que definitivamente hay que vigilar debido a su avanzada funcionalidad y su soporte inmediato tanto para Linux como para Windows.

![Archivos cifrados por el ransomware RedAlert (N13V) (extensión .crypt[number])](https://www.pcrisk.es/images/stories/screenshots202208/redalert-n13v-ransomware-encrypted-files.jpg)

Fuente: https://www.pcrisk.es/guias-de-desinfeccion/11535-redalert-n13v-ransomware