¿En qué consiste proteger nuestra información de manera segura?

La protección de datos personales se ubica dentro del Derecho Informático, del Derecho de la Información, los Derechos Humanos y del Derecho Constitucional. La misma trata la garantía del control de la propia información frente a su tratamiento automatizado en sistemas computacionales o archivos tradicionales, así como cualquier soporte de almacenamiento, organización y acceso que permita su utillización.

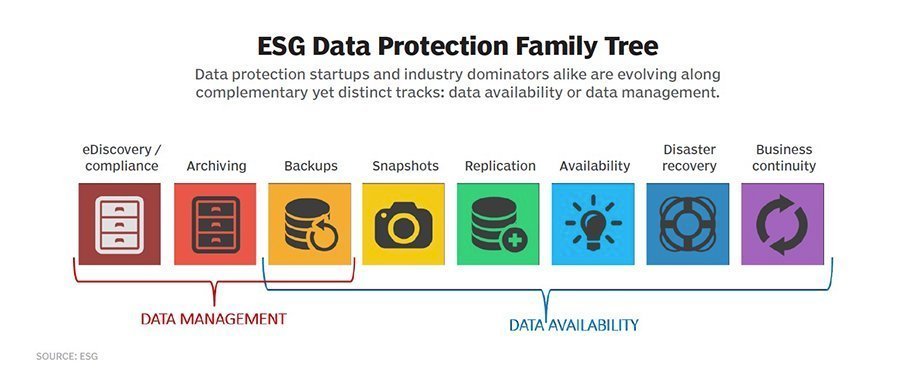

La protección de datos es el proceso consistente en proteger o salvaguardar nuestros datos más importantes contra posibles filtraciones, ciberataques, pérdida de datos, robo o compromiso de los mismos.

¿Cuál es el propósito de la protección de datos?

El propósito de la protección de datos es garantizar la restauración inmediata de los mismos tras cualquier pérdida o corrupción. Proteger los datos contra posibles compromisos de seguridad y garantizar la privacidad de los mismos son otros componentes fundamentales dentro de la protección de datos.

¿Qué es el DPM (Data Protection Management)?

El Data Protection Management (DPM) es el proceso de gestionar y monitorizar el backup o guardado de datos, así como los servicios de protección de datos en una red de computadoras y ordenadores. Esta tecnología utiliza varias herramientas y técnicas para proteger la información privada dentro del entorno de las tecnologías de la información.

Privacidad de datos, seguridad de datos y protección de datos

Cuando hablamos de la privacidad de los datos, nos estamos refiriendo al control de acceso a los mismos. Es tarea de las empresas determinar quien tiene acceso a la información, y hay que tener en cuenta que cualquier violación de nuestra privacidad puede ocasionar un problema grave en la seguridad de los datos.

Dicha seguridad de los datos es la que se refiere a aquellas medidas que se toman con el fin de proteger la información contra el malware y los ciberataques. Debe proporcionarnos defensa contra las amenazas internas y externas.

¿En qué consiste la portabilidad de los datos?

Estamos acostumbrados a escuchar constantemente el concepto de portabilidad en las compañías de telefonía. Si bien, es un concepto que conocemos y consiste en el traspaso de una línea o varias desde una compañía a otra, en el caso de la información, también podemos referirnos a ella como la capacidad de mover los datos entre diferentes programas, aplicaciones, entornos informáticos o servicios en la nube.

Dentro las portabilidades en la seguridad informática, la más frecuente últimamente es la copia de seguridad en la nube, puesto que las corporaciones cada vez mueven con mayor frecuencias sus datos de respaldo a nubes públicas y otros proveedores que realicen sus copias de seguridad. Estas mismas pueden reemplazar a las hard copies, o copias en formato físico utilizadas mayoritariamente durante los años anteriores a la revolución tecnológica.

¿Qué estrategias de protección de datos debe adoptar mi empresa?

La teoría moderna para el almacenamiento de la información implica el uso de un conjunto de actuaciones que complementa o reemplaza las copias de seguridad y protege contra los siguientes problemas.

Fallo de los medios. Para evitar un fallo de los medios hay que lograr que los datos estén disponibles incluso si falla un dispositivo de almacenamiento. Una de las formas más segura es la duplicación síncrona, consistente en un enfoque en el que los datos se escriben en un disco local y en un sitio remoto al mismo tiempo. La escritura no se considera completa hasta que se envía una confirmación desde el sitio remoto, asegurando que los dos sitios sean siempre idénticos.

El contenido se codifica, de manera que los datos se almacenan en diferentes discos para protegerlos contra cualquier posible fallo.

Corrupción de datos. Diversos sistemas de almacenamiento utilizan copias de seguridad instantáneas, como Oracle y Microsoft SQL Server. Al corromperse los datos o eliminarse accidentalmente, se pueden usar para reparar el daño causado. Al producirse la pérdida, se copias los datos al volumen de producción y se monta la copia instantánea para perder los datos mínimos y que el tiempo de recuperación sea casi inmediato.

Fallo del sistema de almacenamiento. Para protegerse de múltiples fallos en las unidades u otro evento que atente contra la ciberseguridad de nuestra compañía, los centros de datos utilizan la tecnología de replicación.

En la replicación de instantáneas, los bloques de datos que han cambiado se copian desde el sistema de almacenamiento primario a un sistema de almacenamiento secundario externo, también se usa para replicar datos en el almacenamiento secundario en el sitio que está disponible para la recuperación si falla el sistema de almacenamiento primario.

Fallo total del centro de datos. La protección de cualquier centro de datos o almacenamiento requiere un plan completo de recuperación ante ciberataques o eventos catastróficos.

La replicación de instantáneas, donde los datos se replican en un sitio secundario, es una opción. Aunque el coste de administrar un sitio secundario puede ser prohibitivo. Otra alternativa son los servicios en la nube, son en caso de pérdida, la recuperación de los datos es rápida.

¿Cuáles son las tendencias en protección de la información?

Con la llegada de la hiperconvergencia, los proveedores de seguridad han comenzado a ofrecer dispositivos que brindan respaldo y recuperación para entornos físicos y virtuales. Las capacidades de protección de datos.

El ransomware, o secuestro de datos, es un conocido malware que retiene los datos como si fueran rehenes a cambio de una extorsión que suele materializarse en un rescate o tarifa definida por los secuestradores. Pese a que se han utilizado métodos de copia de seguridad tradicionales para proteger los datos, los últimos malware se han sofisticado y adaptado para eludir los procesos de copia de seguridad más tradicionales.

La copia de gestión de datos, o CDM es un sistema que consigue reducir la cantidad de copias de datos que una organización debe almacenar, reduciendo los gastos generales y simplificando la administración y protección de los datos.

El DRAAS (recuperación de desastres como un servicio), se está expandiendo, aunque es mucho más económico y aconsejable una buena prevención antes las ciberamenazas, que actuar ante ellas cuando ya se ha producido, y hemos perdido los datos, por muy bueno que sea el servicio de recuperación.

¿Y las tendencias para proteger nuestro móviles?

Cada vez se hace más necesario proteger nuestro móviles, ya que nuestras conversaciones, códigos, contraseñas, imágenes y datos más privados se encuentran encomendados a sus sistemas operativos, que no siempre son seguros.

Las copias de seguridad en la nube son hoy en día el mecanismo de protección más utilizado, si bien la sincronización y el uso compartido de archivos requiere un enfoque especial para el tratamiento de la protección de datos. Los mismos per se, no suponen una verdadera copia de seguridad, por lo que será necesario realizarla en una ubicación, así como proteger el acceso y el estado del dispositivo móvil.

El Reglamento General de Protección de Datos (GDPR)

El Reglamento General de Protección de Datos (RGPD) es el reglamento europeo en todo aquello relativo a la protección de las personas físicas en cuanto al tratamiento de sus datos personales, así como la libre circulación de los mismos. Está ley, que entró en vigor el 24 de mayo de 2016 (aunque hubo dos años de margen para su aplicación por parte de las empresas), dejó obsoleta la Ley Orgánica de Protección de Datos de Carácter Personal (LOPD) de 1999, la cual fue sustituida por la Ley Orgánica de Protección de Datos Personales y garantía de los derechos digitales, el 6 de diciembre de 2018, de acuerdo con el RGPD.

La Ley se puede consular en la página web de la Comisión Europea: https://ec.europa.eu/info/law/law-topic/data-protection/eu-data-protection-rules_es

Más Información: https://www.techtarget.com/searchdatabackup/definition/data-protection