Llevamos ya unos meses en que cada cierto tiempo nos despertamos con la noticia de un ataque informático que ha dejado fuera de combate a cientos de empresas, entre las cuales a veces se cuentan grandísimas multinacionales. Sin embargo, tal vez por generalizar, o tal vez por ignorancia la mayoría de las veces no sabemos lo que realmente ha sucedido. Ataque informático es un término tan manido y ambivalente que ya nos deja hasta fríos, ¡venga, uno más! La realidad es, no obstante, mucho más compleja y escalofriante. Aunque no salgan en los medios, diariamente se generan miles de programas maliciosos y nuestros ordenadores y bandejas de correo electrónico tienen que defenderse. No todo es Wannacry!,por cierto ¿qué es exactamente? Sigue leyendo y lo veremos.

Probablemente lo primero que tendríamos que explicar es que ataque informático es un manera sencilla de resumir lo que en verdad son múltiples variantes de ataques o vulneraciones a los ordenadores, servidores o dispositivos móviles. Es decir, que un ataque informático puede afectar a ordenadores de sobremesa, tabletas, móviles, electrodomésticos, Tv conectados, impresoras, webcams y servidores, es decir todo aparato electrónico conectado a la red.

UN OBJETIVO, MÚLTIPLES ATAQUES

En segundo lugar habría que señalar que existen múltiples maneras de atacar un dispositivo. Mientras que estamos muy habituados a escuchar términos como virus, gusanos o troyanos, hay, por otro lado, una serie de términos menos conocidos que últimamente están en boca de todos, como ransomware o rootkits. Pero, ¿qué distingue a todas estas formas de malware? Lo repasamos brevemente:

Virus: se propagan de un ordenador a otro, y de una red a otra, al crear copias de sí mismos, generalmente sin el conocimiento del usuario y pueden tener efectos dañinos, desde la visualización de mensajes molestos hasta el robo de datos o la cesión del control de su ordenador a otros usuarios. Distribución: Puede recibir un archivo infectado de diversas maneras, por ejemplo, a través de un adjunto de correo electrónico, en una descarga desde Internet o en un disco.

Gusano: de ejecución automática o de internet. Los primeros son programas maliciosos que aprovechan la función de ejecución automática de Windows. Se ejecutan automáticamente cuando el dispositivo en el que están almacenados (un USB por ejemplo) se conecta a un ordenador. Los gusanos de internet son una variante de un virus, se diferencian de los estos porque pueden propagarse solos, en lugar de usar un programa o un archivo portador. Simplemente crean copias exactas de ellos mismos y usan las comunicaciones entre ordenadores para propagarse.

Troyano: este término incluye diversos tipos de programas maliciosos: bots, troyanos de puerta trasera y descargadores troyanos. Son programas que aparentan ser software legítimo, e incluso puede parecer que realizan la función que prometen , pero en realidad incluyen funciones dañinas ocultas: abren puertas traseras, registran nuestra actividad… Distribución: Por lo general, los troyanos se distribuyen con aplicaciones de software pirateadas y generadores de claves que crean códigos de licencia ilegales para software.

Rootkits: Un rootkit es un programa diseñado para proporcionar a los hackers acceso administrativo a su equipo sin su conocimiento. Esto es posible porque un rootkit (encubridor), se puede instalar desde diferentes tipos de productos y una vez activo permite controlar de forma remota un dispositivo. Distribución: Los rootkits se pueden instalar de muchas formas, incluso a través de productos comerciales de seguridad y extensiones de aplicaciones de terceros en apariencia seguras. Acompañan muchas veces a los troyanos encubriendo su actividad.

Ransomware: El ransomware es un tipo de software malicioso que restringe el acceso a su sistema y exige el pago de un rescate para eliminar la restricción. Los ataques más peligrosos los han causado recientemente WannaCry, Petya, Cerber, Cryptolocker y Locky. Distribución: Puede entrar en su PC mediante un adjunto de correo electrónico o a través de su navegador si visita una página web infectada con este tipo de malware.

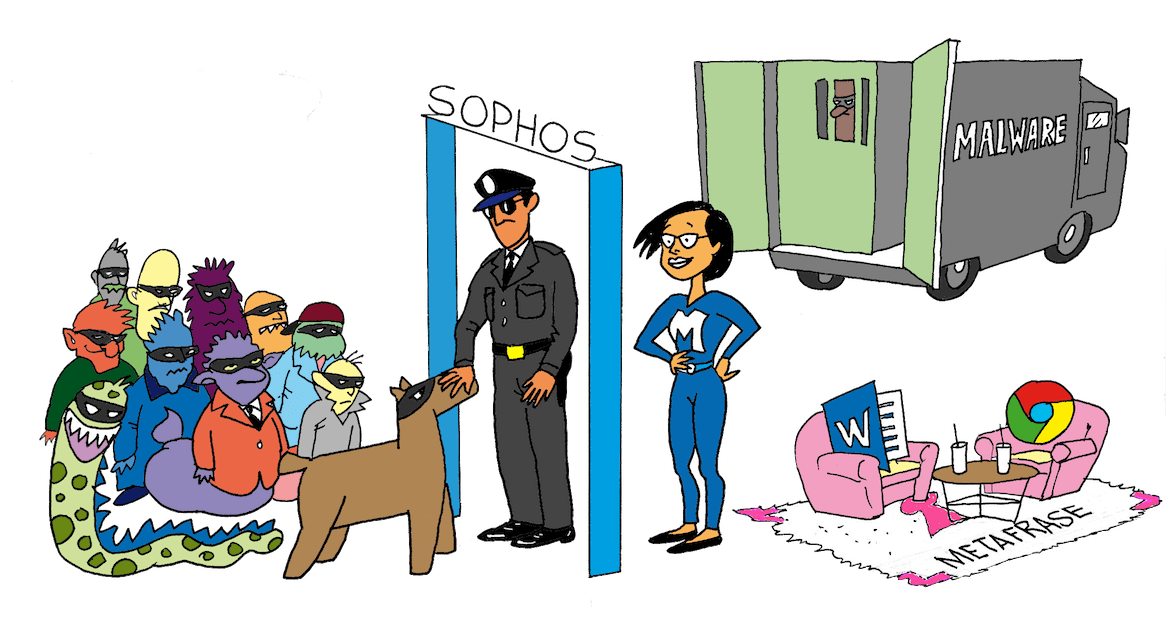

PROBLEMAS QUE TIENEN SOLUCIÓN

Como hemos visto hay diferentes maneras de entrar en nuestros sistemas, y en realidad hemos omitido muchos porque si no la lista sería inabarcable. Pero así nos hacemos una ligera idea de la naturaleza de las principales amenazas que existen. Cada una de las formas de malware que hemos visto tiene diferentes propósitos, mientras unos espían, otros destruyen, otros abren brechas de seguridad y puertas traseras, y últimamente se han hecho tristemente famosos los especializados en secuestrar nuestros datos (ransomware).

Por ello, y ahora más que nunca es necesario que protejamos nuestras redes con soluciones Firewall, las cuales vigilen quién accede a nuestra red, y por ende a nuestros equipos; pero también con soluciones antivirus y Endpoint que controlen y protejan los equipos de las infecciones por malware que el firewall no cubre. Next Generation Endpoint es una de esas soluciones de seguridad, que, totalmente actualizado no solo protege de virus y amenazas convencionales, sino que es capaz de detectar amenazas de día cero y protegernos del ransomware.

@import url(https://www.metafrase.es/wp-content/plugins/siteorigin-panels/css/front-flex.css); #pgc-7427-0-0 { width:100%;width:calc(100% – ( 0 * 25px ) ) } #pl-7427 .so-panel , #pl-7427 .so-panel:last-child { margin-bottom:0px } @media (max-width:780px){ #pg-7427-0.panel-no-style, #pg-7427-0.panel-has-style > .panel-row-style { -webkit-flex-direction:column;-ms-flex-direction:column;flex-direction:column } #pg-7427-0 .panel-grid-cell { margin-right:0 } #pg-7427-0 .panel-grid-cell { width:100% } #pl-7427 .panel-grid-cell { padding:0 } #pl-7427 .panel-grid .panel-grid-cell-empty { display:none } #pl-7427 .panel-grid .panel-grid-cell-mobile-last { margin-bottom:0px } }